Cómo realizar Ejecutar un Desbloqueo Confiable y Seguro

Marzo 26, 2025 11:13 - no comments yetEn la actualidad, los teléfonos inteligentes y las PC se se transformaron en herramientas esenciales en nuestra rutina diaria. A pesar de eso, si te has encontrado cerrado de tu celular, PC o dispositivo, sabes lo frustrante que puede ser. Con suerte, hay técnicas de desbloqueo fiables y eficaces que te hacen recuperar el control a tus aparatos sin afectar tu seguridad de tu información personal. En esta publicación, exploraremos diversas métodos de desbloqueo que cobren desde diseños y números de acceso hasta opciones más avanzadas, como el reconocimiento facial y las impresiones digitales.

Desde restablecimiento de fábrica hasta el empleo de herramientas de acceso remoto, hay diversas formas de vencer esos obstáculos que evitan ingresar a nuestros dispositivos. Asimismo, abordaremos lo crucial que es las configuraciones de seguridad y cómo puedes asegurar adecuadamente tus datos personales. Huella dactilar bypass, sumérgete con el equipo en esta guía y descubre la forma en que puedes acceder a tus aparatos de modo efectivo, sin perder información valiosa y manteniendo la protección de tu información a la vanguardia.

Métodos de Desbloqueo

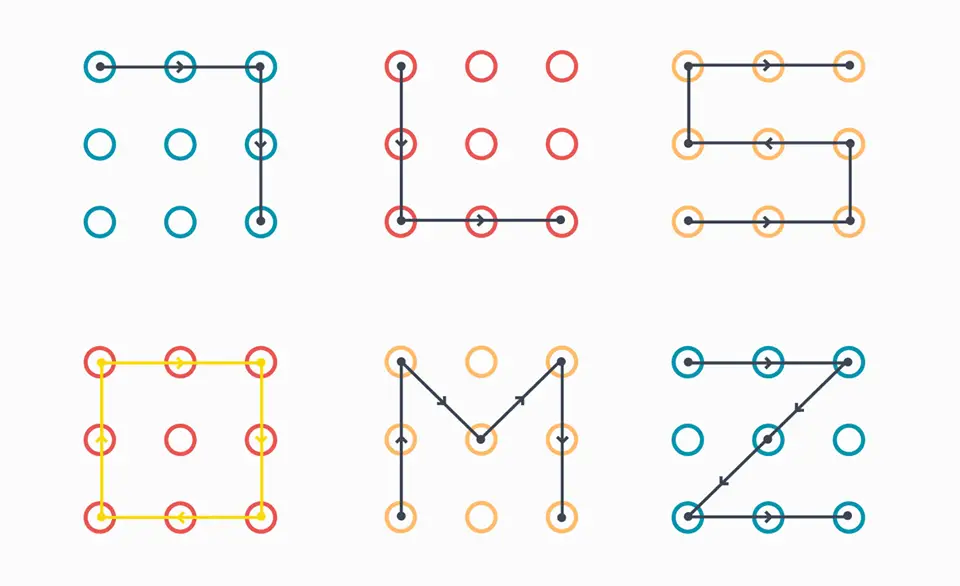

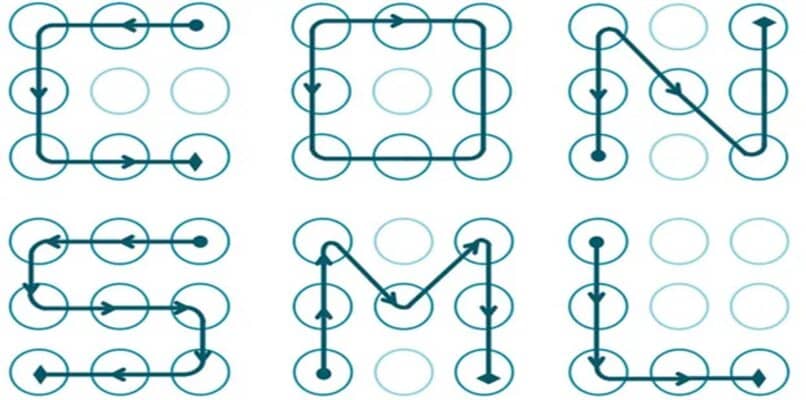

Existen varios métodos de acceso que facilitan mejorar el acceso a aparatos móviles y ordenadores. Uno de los métodos más comunes es el patrón de acceso, especialmente en teléfonos Android. Este método consiste en trazar una figura en su pantalla que ha sido establecido previamente como contraseña. Su facilidad y velocidad del patrón lo convierten en una opción popular entre muchos usuarios.

Una alternativa común es el PIN de acceso, que requiere ingresar un código numérico de entre cuatro y seis dígitos para desbloquear el dispositivo. Dicho método es fácil de memorizare y ofrece un nivel de protección elemental. Adicionalmente, la clave de acceso es un método que permite configurar combinaciones más sofisticadas alfanuméricas, ofreciendo mayor seguridad a los datos personales.

Para quienes que buscan sistemas más avanzados, la identificación por huella y el identificación facial son opciones efectivas. Dichas tecnologías utilizan las características físicas del individuo para desbloquear el aparato, brindando ofrece una experiencia de ingreso veloz y segura. No obstante, es fundamental asegurarse de que la instalación de seguridad esté adecuadamente activada a fin de evitar intentos de ingreso no permitidos.

Seguridad en Dispositivos Portátiles

La seguridad en dispositivos móviles es esencial para salvaguardar la data personal y prevenir accesos no autorizados. Se encuentran diferentes métodos de acceso que colaboran a proteger los datos, que incluyen patrones de desbloqueo, número de identificación de seguridad y contraseñas de entrada. Dichos sistemas no solo impiden el acceso a apps y información confidenciales, sino que también permiten una recuperación de clave efectiva si el empleado pierde sus datos de acceso. La selección de un método apropiado depende de las exigencias y preferencias del usuario, así como de la potencialidad de los dispositivos.

Adicionalmente, la innovación ha progresado para incluir métodos de autenticación biométrica, como la huella dactilar y el identificación facial. Estas opciones son considerablemente prácticas y, a menudo, más seguras que los sistemas tradicionales. Al usar estos sistemas biométricos, los usuarios pueden gozar de un acceso rápido a sus aparatos sin poner en riesgo la seguridad. Sin embargo, es importante actualizar al día las configuraciones de seguridad y instalar las últimas mejoras para reducir puntos débiles posibles.

Por último, las utilidades de control remoto, como Find My Device y Find My iPhone, proporcionan una capa extra de seguridad en situación de pérdida o robo. Dichas herramientas hacen posible ubicar el dispositivo y, si es necesario, cerrarlo o eliminarlo de forma remota, resguardando así la información personal. Mantener una configuración de seguridad sólida y utilizar dichas utilidades son acciones sugeridas que contribuyen significativamente a la protección de los aparatos móviles y a la salvaguarda de los datos personales del individuo.

Restablecimiento y Recuperación

El proceso de restaurar y la recuperación de datos son métodos esenciales para garantizar acceso a nuestros equipos cuando no recordamos métodos de desbloqueo como el modelo, número de identificación personal o clave de acceso. Si bien estos sistemas de protección son cruciales para resguardar nuestros información personales, su falta de efectividad puede representar un desafío significativo si no podemos acordarnos de nuestras referencias. Una opción para muchos dispositivos es realizar un restablecimiento de fábrica, aunque esto típicamente resulta en la borrado de todos los archivos almacenados en el aparato.

Por suerte, existen programas que permiten la restauración de claves sin la necesidad de borrar la información. Herramientas como Find My Device para Android y Encontrar mi iPhone para equipos Apple son ejemplos de herramientas que ofrecen una vía para liberar el dispositivo de manera protegida y confiable, sin eliminar el material. Para utilizar estas funciones, es esencial estar al tanto de la configuración del dispositivo y tener encendidas las opciones necesarias antes de confrontar un cierre.

Además, algunas compañías como Xiao Mi y OnePlus cuentan con herramientas específicas como Mi Unlock y Identificación Oppo, que facilitan el desbloqueo de aparatos. Estas soluciones se resultan en una valiosa solución para quienes buscan reiniciar el acceso a sus aparatos sin perjudicar la privacidad personal. Es importante asegurarse de cumplir con los procedimientos correctos y utilizar las soluciones adecuadas es clave para un desbloqueo confiable y seguro.

Herramientas de Desbloqueo Remoto

En la actualidad, los instrumentos de liberación a distancia se han convertido en compañeras esenciales para recuperar el acceso a aparatos bloqueados sin tener que hacer un reinicio de factory. Estas herramientas ayudan a a los usuarios desbloquear sus smartphones, tabletas y PCs de manera eficiente mediante servicios en la nube. Por ejemplo, herramientas como Find My Device de la empresa Google o Find My iPhone de Apple brindan alternativas para encontrar, cerrar y desbloquear aparatos de manera a distancia, lo que proporciona una solución útil y rápida ante situaciones de olvido de claves o patrones de desbloqueo.

Aparte de los servicios de búsqueda, hay aplicaciones particulares que simplifican el desbloqueo de dispositivos de diferentes marcas. Mi Desbloqueo para smartphones Xiaomi y Oppo ID para dispositivos Oppo son ejemplos de herramientas que permiten la recuperación de acceso a smartphones que han sido olvidados o bloqueados. Estas soluciones normalmente requerir que el usuario tenga acceso a su cuenta previa para verificar la propiedad del aparato, lo que añade una fase de protección al método.

Es fundamental destacar que, si bien estas aplicaciones son funcionales, en todo momento se deben seguir adecuadas prácticas de protección. Mantener la información de la cuenta y claves protegidas, así como habilitar las configuraciones de seguridad necesarias, contribuirá a defender los datos personales y evitar el acceso no permitido. El empleo de métodos de desbloqueo remoto, también ser práctico, debería hacerse con el objetivo de mantener la protección de los aparatos móviles en todo momento.

Configuración en Protección

La ajuste en seguridad resulta ser crucial para salvaguardar mis dispositivos móviles, computadoras y tablets contra accesos no autorizados. Crear un patrón de desbloqueo, un PIN de seguridad o una contraseña de acceso representan los medidas que debes dar con el fin de proteger la seguridad de nuestra información. Igualmente, resulta ser aconsejable habilitar opciones de adicionales como la huella dactilar o el reconocimiento facial, que brindan acceso rápido y confiable a tus dispositivos.

Es crucial adicionalmente ajustar las opciones de desbloqueo remoto, como Find My Device o Find My iPhone, que facilitan localizar y gestionar nuestros dispositivos en caso de extravio o hurto. Dichas opciones no solo ayudan a encontrar el dispositivo, sino que también brindan opciones para salvaguardar nuestra data personal almacenada en él. Asegúrate de tener vinculada tu cuenta de iCloud o Google con el objetivo de facilitar este procedimiento.

Finalmente, la protección de los datos personales debería ser una preocupación principal. Realiza ajustes en tu configuración de con el fin de limitar los acceso a aplicaciones, servicios y datos sensibles. La opción de un restablecimiento de fábrica debería considerarse cual última recurso, ya que puede eliminar toda data de su dispositivo. Mantener una ajuste de seguridad firme es crucial con el fin de salvaguardar nuestra intimidad y tranquilidad en el uso diario de la tecnología.

Utilizando Biometría Dactilar para Más Seguridad

Marzo 26, 2025 11:12 - no comments yet

En el época tecnológica presente, la protección de nuestros aparatos móviles y tablets ha convertido en una prioritaria fundamental. A medida que aumento de la aumento de nuestra dependencia de los smartphones, tabletas y personales, la necesidad de proteger nuestros datos personales personales nunca ha sido tan urgente. Los métodos métodos para desbloquear se han evolucionado de contraseñas simples contraseñas a patrones a tecnologías avanzadas la huella huella dactilar el el reconocimiento, brindando un acceso acceso rápido rápido y seguro dispositivos móviles.

El uso uso de huellas dactilares para para desbloqueo es una una una innovaciones innovaciones más el ámbito en la ámbito. Este método no solo solo ofrece ofrece, sino que también garantiza también un de protección de protección a frente no accesos. A de este de este diferentes métodos de desbloqueo, desbloqueo incluyendo de de, contraseñas de acceso de herramientas de desbloqueo de desbloqueo remoto My Find y Find My iPhone, My iPhone cómo comprender cómo contribuye uno a seguridad de de nuestros y y cómo recuperar el acceso sin poner poner en nuestra personal .

Ventajas de las Huellas Dactilares

El empleo de huellas dactilares para el desbloqueo de aparatos ha aumentado popularidad por su alta seguridad. A diferencia de otros métodos de acceso, como patrones o PIN, las impresiones digitales son únicas para cada persona. Esto implica que es casi imposible que otra entidad pueda acceder a un dispositivo sin la impronta correspondiente, lo que hace que la seguridad de información privados sea mucho más eficiente. Además, este sistema es rápido y conveniente, permitiendo desbloquear el teléfono o la PC con únicamente un contacto.

Otra importante beneficio de las huellas dactilares es la facilidad de empleo. Los sistemas clásicos de acceso, como claves y patrones, pueden ser dificultosos o difíciles de ingresar de manera adecuada. En contraposición, la validación por huella dactilar suprime la necesidad de recordar combinaciones o secuencias, permitiendo a los usuarios el acceso a sus aparatos. Esta facilidad también contribuye a una superior vivencia de cliente, ya que exclusivamente se necesita que acerquen su dedo al dispositivo de lectura.

Adicionalmente, la implementación de huellas dactilares en la protección de aparatos portátiles reduce el riesgo de ataques como el phishing. Dado que la impronta digital es un dato de biometría que es imposible ser simplemente copiado o robado, ofrece una nivel adicional de seguridad frente a métodos de acceso que se basan de datos que pueden ser comprometidos. Así que, el empleo de esta tecnología biométrica no únicamente mejora la seguridad, sino que adicionalmente ofrece confianza a los usuarios al resguardar su información privada e sensible.

Técnicas de Desbloqueo

Los métodos de desbloqueo más frecuentes abarcan los dibujo de desbloqueo, un número de identificación personal de seguridad y una clave de entrada. Un dibujo de desbloqueo es especialmente popular en dispositivos móviles, dado que permite un acceso pronto a través de movimientos trazados en su pantalla. Los usuarios pueden modificar su dibujo con base en su gustos, si bien es esencial escoger uno que no resulte sencillo de predecir.

El PIN de protección es otro sistema común que consiste en introducir un número numérico. Dicho sistema es fácil, ya que muchos dispositivos permiten ajustes de entre 4 y 6 números. La protección extra se puede alcanzar utilizando una combinación de números que no sean obvios, tal como un cumpleaños o secuencias numéricas. No obstante es importante considerar que los códigos PIN pueden ser propensos si alguien mira al usuario al teclear su código.

Finalmente, la clave de acceso ofrece un grado de protección más fuerte, pues puede contener alfabeto, números y caracteres. Dicho método es más adecuado para el acceso de PCs y tablets, en los cuales la dificultad puede ser elevada. Además, ofrece más posibilidades para generar una combinación única que proteja mejor su data personal y archivos sensibles conservados en su aparato.

Ajustes de Seguridad en Dispositivos

La configuración de protección en móviles y PCs es esencial para proteger la información personal y garantizar que solo el dueño tenga acceso a sus datos. Existen diversas alternativas para reforzar la protección, como el uso de una contraseña de acceso, un código PIN o un patrón de desbloqueo. Estas herramientas no solo son la primera línea de defensa, sino que también permiten un ingreso más regulado y seguro a la data del final.

Además de los métodos convencionales, la huella dactilar y el identificación facial se han vuelto populares gracias a su conveniencia y eficacia. Estos métodos biométricos ofrecen un grado superior de protección, ya que son singulares para cada persona y resultan muy complicados de replicar. La ajuste adecuada de estas alternativas es crucial para garantizar que los aparatos estén protegidos de entradas no permitidos.

No obstante, es igualmente importante recordar que la seguridad no se limita solo al acceso. Las configuraciones de protección deben extenderse a otros elementos, como la habilitación de sistemas de acceso a distancia como Encuentra mi Dispositivo y Find My iPhone. Estas herramientas permiten localizar y proteger aparatos extraviados o robados, asegurando la salvaguarda de datos personales y preven la obligación de un restablecimiento de fábrica que podría resultar en la extravío de información importante.

Herramientas de Restablecimiento de Acceso

Las herramientas de recuperación de acceso son cruciales para los usuarios que han perdido sus formas de desbloqueo, como contraseñas, NIP de protección o patrones de acceso. Existen diversas opciones a disposición de los propietarios, como el restablecimiento de origen que facilita borrar todos los datos del dispositivo y devolverlo a su estado original. Sin embargo, este proceso conlleva la destrucción de datos privada, lo que puede ser un inconveniente significativo para muchos. Es fundamental evaluar métodos que no borren los archivos, si es posible.

Especialmente para dispositivos móviles, aplicaciones como Find My Device y Buscar mi iPhone son vitales para la restablecimiento de acceso. Estas herramientas permiten encontrar el aparato y brindar opciones para accederlo de forma a distancia. A mediante estas herramientas, los propietarios pueden restablecer sus claves o incluso borrar sus datos de forma protegida si creen que el dispositivo ha llegado en manos equivocadas. Asegurarse de configurar estas herramientas es una fase importante de la protección de aparatos móviles.

Para quienes que emplean marcas específicas, existen opciones como Desbloqueo Mi para teléfonos de Xiaomi y ID de Oppo para dispositivos de Oppo, que permiten al propietario acceder su aparato de manera protegida sin eliminar la información almacenada. Estas herramientas están creadas para ser fáciles de usar y seguras, ofreciendo una alternativa importante para quienes buscan restablecer el acceso a sus dispositivos sin dificultades excesivas. La adecuada ajuste de estas aplicaciones de restablecimiento no solo agiliza el ingreso, sino también fortalece la seguridad de datos privados.

Aseguramiento de Información Privados

La salvaguarda de información privados se ha convertido fundamental en la era digital, especialmente con el aumento del empleo de dispositivos portátiles y ordenadores. Desbloqueo de celular técnicas de autenticación como impronta digital y reconocimiento facial, que no solamente ofrecen facilidad, sino que mejoran la protección de la información almacenada en los aparatos. Estos métodos son más complejos de violar en relación con los convencionales, como patrones de desbloqueo y código PIN.

Asimismo, es importante estar consciente de la configuración de protección en nuestros dispositivos. Establecer claves robustas y emplear herramientas de desbloqueo remoto, como Find My Device o Find My iPhone, puede ser decisivo en la recuperación de aparatos perdidos o sustraídos. En situación de que se dé la necesidad de restablecer datos, es esencial tener claro cómo actuar sin perder información valiosa, alineándose con una buena conducta de protección de información.

Finalmente, la formación sobre protección de aparatos portátiles es clave. Conocer los peligros ligados al uso de aplicaciones y redes, así como la relevancia de mantener sistemas actualizados, contribuye a resguardar nuestra data privada. Al emplear métodos seguros de autenticación y ser proactivos en la salvaguarda de datos, se puede mitigar el riesgo de ingreso no permisado y reforzar la protección individual en el entorno digital.