¿Está Seguro Usar Identificación Facial?

March 26, 2025 12:47 - no comments yetEn el época tecnológica presente, nuestra seguridad de los aparatos móviles y de protección de nuestros información personales ha llegado nunca cruciales antes. A medida que el rápido auge de nuevas tecnologías tales como el identificación facial las opciones para acceder teléfonos móviles, PCs y tabletas han evolucionado significativamente. No obstante, aparece la duda: ¿es realmente seguro usar el reconocimiento facial en calidad de fuente de desbloqueo?

Los sistemas de desbloqueo han variado desde esquemas y PINs incluyendo imprints dactilares y tecnologías de identificación facial. Cada uno de estos tiene sus propias beneficios y desventajas. Aunque este sistema de identificación facial brinda conveniencia y rapidez, también plantea temores sobre su eficacia y confidencialidad. A lo largo de este artículo, exploraremos una variedad de métodos de acceso, entre ellos herramientas herramientas para la restauración de claves y el proceso de restablecimiento de fábrica, así como diferentes configuraciones de seguridad que puedes implementar implementar para proteger tus aparatos sin poniendo en riesgo tus datos.

Métodos de Liberación

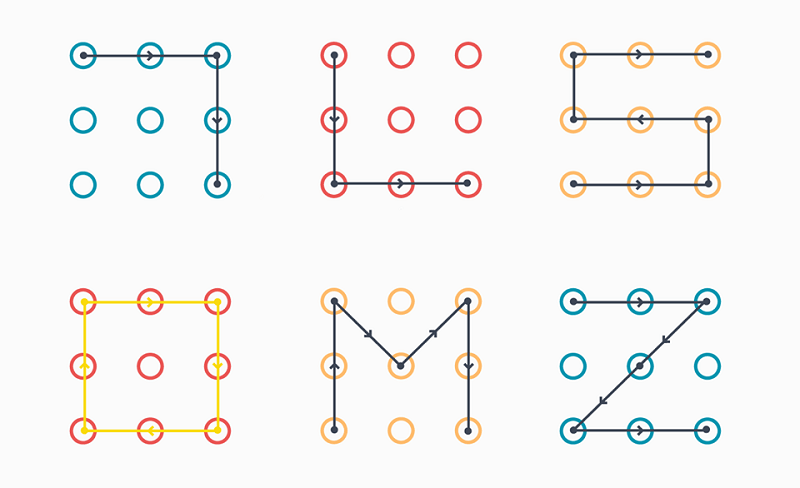

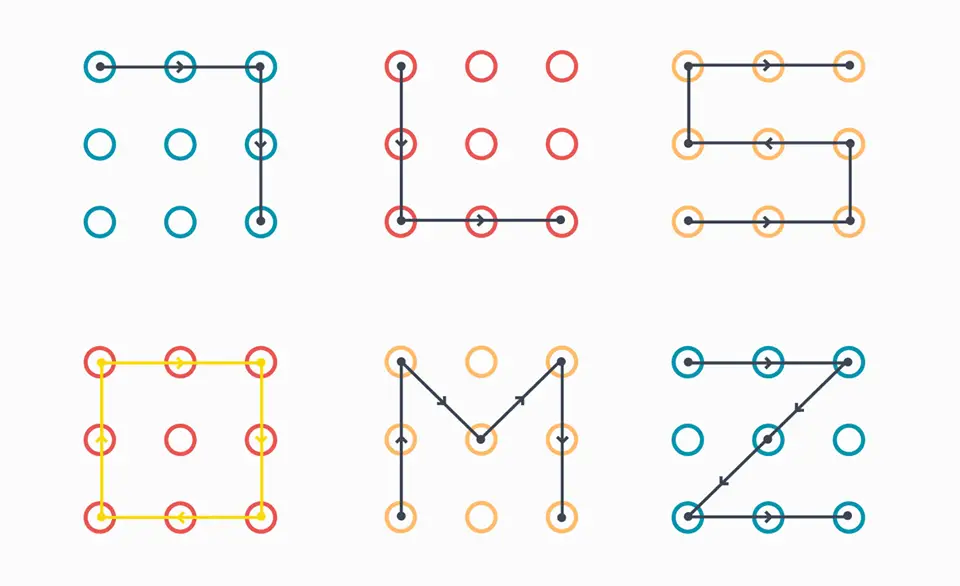

Existen diversos mecanismos de liberación que permiten el acceso a aparatos portátiles y computadoras de manera segura y eficiente. Entre los los frecuentes se encuentran el patrón de desbloqueo, el PIN de seguridad y las contraseñas de ingreso. Cualquiera de estos métodos posee sus beneficios y desafíos, dependiendo de la comodidad de manipulación y el grado de protección que se desee. Desbloqueo de PC ejemplo, los dibujos podrían ser más fáciles de recordar, pero también pueden ser más propensos a ser copiados si son vigilados.

El uso de biometría ha revolucionado la protección en dispositivos. La impronta dactilar y el identificación facial son dos de los sistemas más populares debido a su velocidad y facilidad. Dichos métodos no solo proporcionan un acceso inmediato, sino que también incorporan una capa extra de seguridad, ya que se basan en características únicas de cada individuo. Sin embargo, es esencial evaluar las consecuencias de privacidad que puede conllevar el uso de estas herramientas.

Por último, existen utilidades de liberación remoto que son útiles en casos de urgencia. Servicios como Find My Device y Find My iPhone facilitan a los usuarios recuperar el acceso a sus dispositivos en situación de extravio o bloqueo. Estos métodos no solo simplifican el acceso, sino que también ofrecen alternativas para proteger la data privada, como el restablecimiento de origen o la recuperación de contraseña sin perder datos. La elección del sistema de desbloqueo correcto dependrá de las exigencias y preferencias de cada usuario.

Seguridad del Reconocimiento Facial

El identificación facial ha adquirido popularidad como un método de acceso eficiente y cómodo para teléfonos inteligentes, PCs y tablets. Sin embargo, su seguridad es un asunto de discusión. Mientras que proporciona una manera rápida de acceder a dispositivos, hay preocupaciones sobre la precisión de esta herramienta y su susceptibilidad a métodos de engaño, como el empleo de fotos o grabaciones para imitar la personalidad del propietario. La eficacia del sistema de identificación facial puede variar según la calidad de la cámara fotográfica y la luz, lo que puede influir en su funcionalidad.

Además, las implicaciones de privacidad son notables. Los datos biométricos, como las imágenes del rostro, son delicados y su guarda y utilización inadecuados pueden resultar a robos de identidad o accesos no autorizados. Muchas aplicaciones utilizan métodos de enseñanza automático para optimizar la seguridad del sistema de identificación facial, pero esto también supone el riesgo de que esos información puedan ser mal utilizados por partes externas, especialmente si la seguridad de información personales no está garantizada.

Por otro lado, hay opciones para mejorar la protección cuando se utiliza el reconocimiento facial como método de desbloqueo. Establecer ajustes adicionales, como establecer un PIN de protección o una contraseña de singularidad, puede agregar una etapa adicional de protección. Adicionalmente, actualizar el software del dispositivo y usar herramientas de desbloqueo remoto como Find My Device o Encuentra mi iPhone puede contribuir a evitar ingresos no deseados y proteger la protección de la data privada guardada.

Resguardo de Datos Personales

La protección de información personales es un aspecto esencial en el uso de tecnología moderna, especialmente en aparatos portátiles y ordenadores. Con el aumento del identificación facial como método de acceso, es esencial considerar cómo se manejan y almacenan nuestras fotografías y características fisiológicas. A diferencia de un PIN o contraseña, que se pueden modificados si son expuestos, los datos biológicos son únicos y, una vez expuestos, son complicados de salvaguardar. Desbloqueo de celular , es vital que los individuos sean conscientes de los peligros asociados y de las medidas de protección que deben llevar a cabo.

Los métodos como el identificación facial deben ser empleados con cuidado, ya que pueden ser susceptibles a ataques o engaños. Los piratas informáticos han encontrado formas de burlar estos sistemas, ya bien mediante el empleo de fotos o vídeos para engañar a las máquinas. Para salvaguardar la data, es aconsejable utilizar configuraciones de protección adicionales, como la verificación de dobles factores, además del identificación facial. Esto ayuda a garantizar que el acceso a nuestros aparatos esté más resguardado.

Por último, es fundamental mantener actualizados los sistemas operativos operativos y las apps que utilizamos. Las actualizaciones a menudo traen correcciones de protección que contribuyen a prevenir vulnerabilidades. Además, los individuos necesitan estar al tanto acerca de las normativas de privacidad de las apps y servicios que emplean, garantizando de que sus datos no sean divulgados o vendidos sin su consentimiento. La educación sobre la protección de aparatos móviles y la protección de datos personales es fundamental para una vivencia digital más segura.

Instrumentos de Desbloqueo Remoto

Las aplicaciones de desbloqueo remoto se han convertido en una opción indispensable para numerosos usuarios de dispositivos portátiles y computadoras. Dichas herramientas y servicios permiten restaurar el acceso a un dispositivo cuando se ha perdido la clave, el dibujo de acceso o incluso el código de seguridad. Por ejemplo, servicios como Encontrar mi Dispositivo de Google y Buscar mi iPhone de Apple son ampliamente utilizados para localizar y desbloquear aparatos extraviados, asegurando la seguridad de los información personales.

Además de asistir en el desbloqueo, tales herramientas suelen proporcionar funciones complementarias como la opción de borrar de forma remota los datos del dispositivo, lo que es crucial en caso de hurto o pérdida. Servicios como iCloud y desbloqueo de Mi proporcionan opciones confiables para restaurar el acceso sin comprometer la data guardada. Esto permite mantener la seguridad de datos personales mientras se resuelven los incidentes de acceso.

Es crucial tener en cuenta que, aunque estas aplicaciones ofrecen opciones efectivas, su empleo debe venir acompañado de ajustes de protección adecuadas. Esto incluye mantener actualizadas las contraseñas y activar autenticaciones extra, como la huella dactilar o el detección facial. De esta forma, se puede disfrutar de la conveniencia del acceso a distancia sin comprometer la protección del dispositivo.

Configuración de Seguridad en Dispositivos

La ajuste de protección en dispositivos móviles es esencial para proteger la data personal y garantizar que solo los usuarios autorizados puedan entrar a ellos. Al configurar un bloqueo de pantalla, ya sea mediante un dibujo de desbloqueo, un PIN de protección o una clave de acceso, se añade una capa inicial de seguridad. Además, es fundamental activar el reconocimiento facial o la impronta dactilar, ya que estos procedimientos de biometría generalmente ser considerablemente veloces y convenientes sin comprometer la seguridad.

Es relevante también aprovechar las herramientas de desbloqueo a distancia disponibles, como Encontrar mi dispositivo para Android o Find My iPhone para dispositivos de Apple. Estas utilities no solo ayudan a recuperar un aparato hurtado, sino que también permiten eliminar información de forma remota en caso de extravio. Establecer estos métodos correctamente desde principio puede marcar la diferencia en escenarios de riesgo.

Para finalizar, los usuarios necesitan mantenerse al tanto de las opciones de reseteo de configuración de fábrica y recuperación de clave. Aunque estos son formas prácticos para acceder a un dispositivo, es fundamental que se empleen con cuidado para no desperdiciar información importante. La formación sobre la ajuste de seguridad y la salvaguarda de datos personales es esencial para mantener la integridad de los dispositivos y la intimidad del consumidor.

Utiliza Buscar mi iPhone para Recuperar tu Equipo

March 26, 2025 12:32 - no comments yetEn la tiempo digital contemporáneo, permanecer conectado resulta crucial, mientras tanto nuestros aparatos móviles se consideran una extensión de nuestra existencia diaria. Sin embargo, el desafío al perder tu código para desbloqueo, el código de e hasta tu clave de acceso es muy frustrante. Afortunadamente, existen múltiples métodos y herramientas accesibles las que te ayudarán a facilitan restaurar tu ingreso a teléfono, computadora e tableta de manera manera efectiva y protegida. Desde la utilización de dactilares como también identificación facial hasta opciones como Find My iPhone y Buscar mi dispositivo, las diversas alternativas son variadas y pueden ajustarse a tus necesidades.

Aparte de hacer más fácil el proceso de acceso, es importante comprender la manera de proteger nuestros información privados y la en protección de nuestros los aparatos. Al analizar diferentes varios métodos de desbloqueo y sus implicaciones en la seguridad de nuestros dispositivos, encontramos un balance entre conveniencia y seguridad. En artículo, abordaremos las diversas estrategias de acceso, que incluyen alternativas que permiten ingresar a tu dispositivo sin perder datos, garantizando que tus los datos y información personal se mantengan salvaguardados.

Técnicas de Acceso

Hay diversas maneras de acceder a dispositivos, ya sea un celular, una tablet o un PC. Uno de los sistemas más comunes es el empleo del PIN de seguridad, que ofrece un nivel básico de seguridad. Este código de seguridad es sencillo de recordar y ofrece una barrera contra ingresos no autorizados. También es posible utilizar patrones de desbloqueo, que permiten deslizar el dedo sobre la pantalla en una secuencia específica. Esta opción es especialmente popular en dispositivos móviles y agrega un aspecto visual a la seguridad.

Otra opción efectiva para el desbloqueo es el uso de contraseñas de seguridad, que típicamente ser más complejas que un simple PIN. Estas combinan letras, números y símbolos, ofreciendo una seguridad robusta. Asimismo, la tecnología ha avanzado y ahora muchos dispositivos cuentan con sistemas de identificación facial y huellas dactilares. Estos sistemas biométricos son convenientes y permiten el ingreso rápido, eliminando la obligación de memorizar contraseñas o códigos.

En caso de que se olvide el método de desbloqueo, hay herramientas de desbloqueo remoto que facilitan la restauración del control. Por ejemplo, aplicaciones como Find My iPhone e iCloud permiten a los usuarios recuperar sus dispositivos sin perder datos valiosos. Estas herramientas son fundamentales para la seguridad de datos personales y brindan calma al conocer que se tiene una solución ante circunstancias de bloqueo inesperado.

Empleando Buscar Mi iPhone

Buscar Mi iPhone es una herramienta fundamental para los usuarios de artículos Apple que desean recuperar sus propios dispositivos extraviados. Al activar esta opción desde panel de configuración de iCloud, tienes la capacidad de localizar la localización concreta de tu iPhone usando cualquier aparato Apple o desde un explorador web. Adicionalmente, te da la posibilidad de hacer sonar un ruido en el aparato, lo que ayuda a su localización, incluso si permanece en silencioso.

Si tu aparato no puede ser localizado, Buscar Mi iPhone te proporciona la opción de cerrar remotamente el ingreso a tu aparato y eliminar todos los datos personales para cuidar tu datos. Esto resulta vital para garantizar la protección de tus informaciones y asegurar que no caigan en manos equivocadas. Con solo varios clics, consigues confirmar de que tu datos personales se encuentre s segura, aun cuando ya no en tus manos tu dispositivo.

Para utilizar Buscar Mi iPhone, es indispensable que hayas habilitado esta función de antemano. En caso de que desees obtener de nuevo tu clave de acceso o restablecer tu aparato, puedes hacerlo a través de iCloud o iTunes. Esto no únicamente simplifica el sistema de recuperación, sino también facilita reconfigurar la configuración de seguridad de protecidad y proteger tus información personal de manera efectiva.

Reinicio de Fábrica

El reinicio de producción es un proceso que facilita eliminar todos los informaciones de un aparato y retornarlo a su condición original de fábrica. Este método es beneficioso cuando se desea solucionar dificultades continuos de funcionamiento o cuando se quiere limpiar el aparato antes de comercializarlo o donarlo. Sin embargo, es esencial tener en cuenta que se eliminarán todas las apps, ajustes y datos personales, por lo que se recomienda realizar una réplica de respaldo antes.

En los dispositivos de Apple, el reinicio se realiza realizar a través de la configuraciones en el tablero de "General" y seleccionando "Transferir o restablecer iPhone". Para otros dispositivos, como Android, el proceso varía según fabricante, pero generalmente se localiza en "Ajustes" bajo "Sistema" o "Opciones de reinicio". Cerciórate de estar conectada a una conexión inalámbrica y de tener adecuada carga antes de continuar.

Una vez que se completa el reinicio, el dispositivo se reencenderá y comenzará el proceso de configuración primaria. Desde este momento, tienes la opción de optar por restaurar la réplica de seguridad realizada previa a través de iCloud o Google Drive, o configurar el dispositivo como nuevo. Es una herramienta valiosa en la gestión de aparatos, pero debe usarse con cuidado para evitar la pérdida de información esenciales.

Herramientas de Desbloqueo Remoto

Las herramientas de liberación a distancia han surgido en una opción eficaz para acceder a aparatos bloqueados sin la obligación de eliminar los archivos. Servicios como Buscar mi iPhone y Find My Device permiten a los individuales localizar y recuperar sus teléfonos, tablets y computadoras de forma a distancia. Estos servicios suelen necesitar que el aparato esté asociado a una account, tales como iCloud de Apple para Apple o una profile de Google para dispositivos Android.

Además de los sistemas nativos, existen herramientas de compañías externas tales como Mi Unlock y Oppo ID que ayudan con el liberación de móviles de fabriquen específicas. Desbloqueo de tablet además asisten en liberar el aparato, sino también brindan características extra que garantizan la seguridad de la data personal guardada. Es esencial confirmar de utilizar aplicaciones que sean confiables y bien valoradas para evitar riesgos innecesarios.

Es importante mencionar que el uso de estrategias de desbloqueo remoto debe realizarse con cuidado y teniendo en cuenta la protección de datos. Siempre que se pueda, se debe elegir por estrategias que no requieran un reinicio de término, ya que esto puede conducir en la pérdida de información importantes. La ajuste de protección adecuada en los dispositivos también juega un papel fundamental en la prevención de bloqueos sorpresivos y la salvaguarda de la data sensible.

Seguridad y Protección de Información

La seguridad de los aparatos portátiles es esencial en nuestra época digital, donde la data personal y confidencial está siempre al disposición de un toque. La implementación de sistemas de seguridad, como el patrón de desbloqueo o el PIN de seguridad, ayuda a proteger nuestros informaciones de accesos no autorizados. Además, cada vez más personas eligen por tecnologías avanzadas, como el identificación facial y la huella dactilar, que ofrecen un grado extra de seguridad y comodidad.

La ajuste de protección apropiada puede definir la diferencia en la protección de datos privados. Herramientas como Buscar mi iPhone y Buscar mi Dispositivo facilitan a los usuarios localizar y controlar sus aparatos de manera a distancia, añadiendo una capa de protección frente a robos o extravíos. Estas aplicaciones no solamente facilitan la recuperación de teléfonos o dispositivos, sino que también hacen posible borrar datos de manera seguro si el aparato no es capaz de ser recuperado.

Finalmente, es vital recordar que, aunque existen métodos como el restablecimiento de fábrica y opciones de desbloqueo remoto, estas tareas pueden conllevar la pérdida de datos. Por esta razón, es sugerido hacer copias de copia de seguridad de manera regular y emplear opciones que permitan el acceso sin borrar información, asegurando así la protección y la confidencialidad de nuestros archivos electrónicos.

Reinicio de un Ajustes de Fábrica: Recomendaciones e Advertencias

March 26, 2025 12:30 - no comments yetEn la era tecnológica de hoy, los aparatos móviles así como ordenadores se han convertido en extensiones esenciales de nuestra vidas cotidiana. No obstante, la seguridad de estos estos dispositivos también es crucial, pues es lo que realmente resguarda nuestra data privada así como datos sensibles. Desbloquear un desbloqueo en celular, PC o tableta puede resultar un proceso desafiante, especialmente si que olvidamos el modelo de desbloqueo, código de protección o contraseña para ingreso. Afortunadamente, existen maneras eficaces así como herramientas disponibles que nos permiten ayudan a restablecer nuestro ingreso sin perder nuestros información.

La restablecimiento de origen es una opción opción que muchos toman en cuenta cuando problemas en dificultades para desbloqueo, aunque resulta importante tener en cuenta que dicho método borra completamente la información que hay en el aparato. A lo largo de el presente texto, analizaremos diferentes maneras de desbloquear nuestros aparatos, como las de desbloqueo remoto como Find My Device así como Find My iPhone, así como la restauración de a través de a iCloud y iTunes. De igual manera hablaremos sobre la importancia de la seguridad seguridad de móviles así como la manera de establecer una configuración adecuada adecuada para resguardar su data privada.

Métodos de Desbloqueo de Dispositivos

Existen diferentes técnicas para desbloquear dispositivos, ya se trate de un teléfono móvil, una computadora o una tablet. Uno de los sistemas más habituales es el uso de un patrón de desbloqueo que, al trazarlo correctamente en la pantalla, da acceso a el aparato. Asimismo, el empleo de un número de identificación personal o una contraseña de entrada se ha tornado en un norma, proporcionando un grado extra de protección para la información personal del cliente.

Otra opción cada vez más popular es la autenticación biométrica, que incluye el uso de imágenes de huellas dactilares y identificación facial. Estos modos son extremadamente efectivos y brindan una respuesta veloz para acceder a los aparatos sin tener que recordar combinaciones de números o dibujos. Al ser utilizados, permiten una experiencia de usuario más fluida, al mismo minuto que aseguran un elevado nivel de seguridad.

En ocasiones, los clientes pueden necesitar herramientas de acceso remoto, especialmente cuando han perdido su contraseña o han dejado de tener el acceso a su dispositivo. Programas como Find My Device o Buscar Mi iPhone, así como servicios de terceros como Mi Desbloqueo o Oppo ID, ofrecen opciones para recuperar el acceso. No obstante, es fundamental recordar que algunos de estos métodos pueden llevar al restablecimiento de fábrica, lo que resulta en la pérdida de datos. Por ello, en todo momento es recomendable evaluar alternativas de desbloqueo sin eliminar información cuando sea posible.

Restauración de Ajustes de Fábrica

El reinicio de ajustes de origen es un método esencial que permite regresar tu dispositivo a su estado inicial, borrando todos los archivos y configuraciones personalizadas. Esta alternativa es práctica cuando experimentas problemas técnicos que no se pueden solucionar de diferente manera, o si planeas comercializar o regalar tu dispositivo. Sin embargo, es vital verificar de respaldar toda tu data importante previo a llevar a cabo este procedimiento, ya que una vez que finalizado, no serás capaz de recuperar los archivos borrados.

Antes de avanzar con el restablecimiento de fábrica, es preferible comprobar si hay opciones de desbloqueo que podrían solucionar tus problemas sin borrar datos. Herramientas como Find My Device o Buscar mi iPhone podrían asistirte en situaciones de pérdida de contraseñas o bloqueos. Asimismo, la configuración de tu dispositivo debe ser comprobada para confirmar de que estás protegido en forma correcta. Esto abarca la activación de opciones como la huella dactilar o el identificación facial.

Finalmente, es importante tomar en cuenta que en algunos dispositivos, el reinicio de fábrica puede requerir que accedas tu cuenta nuevamente en tu perfil, como iCloud o el de Google. Esto es una medida de protección que protege tus información personales. Confirma de tener presente tus datos de acceso antes de realizar este procedimiento para evitar problemas futuros. A través de una adecuada planificación y entendimiento de las implicaciones del restablecimiento de fábrica, serás capaz de gestionar este procedimiento de manera efectiva.

Herramientas de Desbloqueo Remoto Remoto

Las utilidades de desbloqueo se han transformado en recursos esenciales para aquellos que han perdido sus patrones de bloqueo, número de identificación personal de seguridad o contraseñas de acceso. Gracias a a estas servicios, es posible restablecer el acceso a aparatos como teléfonos móviles, tablets y PCs sin requiere de realizar un restablecimiento de fábrica que borre los archivos. Dentro de las alternativas más populares se encuentran Encontrar mi Dispositivo para dispositivos Android y Encontrar mi iPhone para aparatos Apple, que permiten desbloquear el dispositivo y, en algunos casos, modificar la contraseña a distancia.

Un recurso útil es iTunes, que ofrece la posibilidad de recuperar dispositivos Apple mediante un copia, si hayas tenido la función de copia de seguridad activada. Además, servicios como Mi Desbloqueo y Oppo ID están diseñados particularmente para desbloquear dispositivos de estas marcas, ofreciendo métodos específicos y seguros para restablecer el acceso sin sacrificar datos importantes. Estas herramientas suelen necesitar que el dispositivo esté anteriormente asociado a tu perfil.

Es crucial considerar la protección de los aparatos móviles al utilizar estas herramientas. Es recomendable utilizar solo medios autorizados y confiables, ya que las apps de fuentes externas pueden comprometer la seguridad de datos personales. Asimismo, antes de proceder con el desbloqueo a distancia, verifica de tener ajustes de seguridad fuertes y activadas, como el reconocimiento facial o la huella dactilar, que añaden una capa adicional de seguridad ante intentos no permitidos.

Seguridad y Seguridad de Datos

La seguridad de los dispositivos móviles es fundamental en la época tecnológica presente. A medida la tecnología progresando, también surgen las amenazas a la privacidad y la protección de datos privados. Es crucial implementar ajustes de seguridad efectivas, como dibujo de desbloqueo, código de seguridad y claves de acceso. Estas acciones no solo aseguran el acceso a los dispositivos, sino que también garantizan que la información sensible guardada en ellos permanezca a salvo de interferencias externas.

Además, el empleo de métodos de acceso más sofisticados, como la huella dactilar y el reconocimiento facial, brinda una fase extra de protección. Estas innovaciones biométricas son más complicadas de replicar que los métodos tradicionales, lo que incrementa significativamente la protección de los datos. Sin embargo, es importante recordar que ninguna medida de protección es infalible, por lo que siempre es recomendable actualizar actualizadas las configuraciones de seguridad y hacer respaldo de la data importante.

Por finalmente, aplicaciones de localización remota como Buscar mi dispositivo o Find My iPhone pueden ser esenciales en caso de pérdida o hurtar del aparato. Estas herramientas no solo asisten a localizar el dispositivo, sino que también facilitan eliminar información de forma remota, ofreciendo una solución eficiente para resguardar la confidencialidad en situaciones delicadas. Adoptar una postura proactiva con respecto a la seguridad y protección de datos es crucial para proteger toda la data personal.

Consejos Útiles

Al enfrentar un problema de acceso en dispositivos móviles o PCs, es aconsejable en primer lugar intentar técnicas de desbloqueo suaves. Esto incluye rememorar posibles combinaciones de código, patrones de acceso o claves utilizadas anteriormente. En algunos dispositivos, existen opciones de recuperación que posibilitan restablecer el acceso sin perder datos. Verifica si hay características específicas como el face ID o la biometría que puedas utilizar para ingresar a la ajustes de protección.

En caso de que los métodos primeros no resultan efectivos, evalúa usar aplicaciones de desbloqueo remoto como Encontrar mi dispositivo para aparatos de Android o Find My iPhone para dispositivos iOS. Estas herramientas facilitan localizarte y, en algunos escenarios, acceder a tu aparato de manera segura y protegida. Asegúrate de tener configuradas estas opciones de antemano para prevenir complicaciones en el porvenir. Seguridad de dispositivos móviles protección de tus aparatos es de vital importancia, así que no vaciles en activar estrategias de seguridad como la autenticación de dos factores.

Por último, si es necesario realizar un restablecimiento de fábrica, es necesario de guardar tus información importantes de previo, utilizando servicios de guardado en la web o dispositivos externos. El restablecimiento de origen borrará toda la información almacenada en el dispositivo, por lo que es esencial proceder con cuidado. Recuerda revisar las configuraciones de seguridad tras rehacer tu dispositivo para optimizar la seguridad de tus datos personales.

Empleando Huellas Dactilares para Incrementar la Seguridad

March 26, 2025 12:27 - no comments yet

En la era tecnológica actual, la protección de los aparatos móviles ha ha en prioritaria esencial. Con el crecimiento de la dependencia creciente de nuestros smartphones, tablets y computadoras computadoras, la de proteger proteger nuestros propios datos personales personales nunca tan tan. Los métodos para desbloquear han evolucionado desde contraseñas simples contraseñas y patrones a tecnologías avanzadas como la huella y el reconocimiento facial, ofreciendo un acceso acceso rápido y seguro y seguro a.

El uso uso de huellas dactilares el desbloqueo es una una una de innovaciones en destacadas en la seguridad. Este no solo solo solo ofrece, comodidad sino que un un nivel de frente a accesos no autorizados. A lo largo lo este de este diferentes métodos de desbloqueo, desbloqueo incluyendo PIN de, contraseñas contraseñas y herramientas y herramientas de como Find como Find y Device y Find, My comprender cómo cada uno contribuye uno a la de nuestros dispositivos dispositivos cómo podemos recuperar el acceso acceso poner en riesgo nuestra nuestra información .

Ventajas de las Impresiones Digitales

El empleo de impresiones digitales para el desbloqueo de aparatos ha aumentado reconocimiento por su alta seguridad. Oppo ID de otros sistemas de acceso, como dibujos o números secretos, las huellas dactilares son únicas para cada individuo. Desbloqueo de PC acceder a un dispositivo sin la impronta correspondiente, lo que construye que la seguridad de datos privados sea mucho más efectiva. Además, este sistema es rápido y práctico, lo que permite acceder a el teléfono o la PC con únicamente un contacto.

Otra importante beneficio de las impresiones digitales es la comodidad de empleo. Los sistemas tradicionales de acceso, como claves y patrones, pueden ser dificultosos o complicados de ingresar correctamente. En contraposición, la validación por huella dactilar elimina la obligación de recordar secundas claves o series, permitiendo a los clientes el ingreso a sus aparatos. Esta facilidad también contribuye a una superior vivencia de cliente, ya que exclusivamente se necesita que acerquen su huella al dispositivo de lectura.

Además, la incorporación de impresiones digitales en la seguridad de dispositivos móviles disminuye el peligro de amenazas como el phishing. Dado que la impronta digital es un dato biométrico que es imposible ser simplemente clonado o robado, proporciona una nivel adicional de seguridad frente a técnicas de desbloqueo que dependen de información que pueden ser comprometidos. Por lo tanto, el empleo de esta tecnología no únicamente optimiza la seguridad, sino que adicionalmente proporciona confianza a los usuarios al proteger su información privada y sensible.

Formas de Acceso

Los mecanismos de desbloqueo más frecuentes incluyen los dibujo de desbloqueo, un código PIN de protección y una contraseña de acceso. Un sistema de desbloqueo basado en gestos es especialmente frecuente en dispositivos móviles, ya que facilita un acceso rápido a través de gestos dibujados en su pantalla. Los pueden modificar su dibujo de acuerdo a su preferencia, sin embargo es esencial elegir uno que no resulte fácil de adivinar.

El PIN de protección es otro sistema común que se basa en introducir un código digital. Dicho método es práctico, dado que muchos dispositivos ofrecen configuraciones de 4 a 6 números. Una seguridad adicional se puede alcanzar mediante una combinación de números que no sean claros, por ejemplo un aniversario o números correlativos. Sin embargo es crucial tener en cuenta que los PINs pueden ser propensos si una persona vigila al propietario al teclear su código.

Para concluir, una contraseña de entrada brinda un nivel de protección más sólido, pues puede contener letras, cifras y caracteres. Este método es más adecuado para el acceso de PCs y tablets, donde la complejidad puede ser mayor. De igual manera, ofrece más posibilidades para crear una mezcla única que resguarde mejor su data personal y datos sensibles almacenados en el aparato.

Ajustes de Seguridad en Equipos

La configuración inicial de seguridad en móviles y PCs es esencial para resguardar la información personal y garantizar que solo el propietario tenga entrada a sus datos. Existen diversas opciones para fortalecer la protección, como el empleo de una contraseña de acceso, un PIN de seguridad o un esquema de desbloqueo. Estas herramientas no solo son la primera línea de defensa, sino que también permiten un ingreso más regulado y seguro a la información del usuario.

Sumado a esto de los métodos tradicionales, la huella digital y el identificación facial se han vuelto comunes gracias a su conveniencia y efectividad. Estos métodos biométricos ofrecen un nivel más alto de protección, ya que son únicos para cada persona y son muy difíciles de replicar. La ajuste adecuada de estas alternativas es fundamental para garantizar que los aparatos estén blindados de entradas no permitidos.

Sin embargo, es también importante recordar que la protección no se limita solo al ingreso. Las ajustes de seguridad deben ampliarse a otros aspectos, como la activación de sistemas de acceso a distancia como Encuentra mi Dispositivo y Find My iPhone. Estas opciones permiten localizar y resguardar aparatos perdidos o sustrídos, asegurando la salvaguarda de datos personales y preven la necesidad de un reinicio de origen que podría resultar en la pérdida de información relevante.

Instrumentos de Recuperación de Ingreso

Las herramientas de restablecimiento de acceso son esenciales para los usuarios que han olvidado sus formas de desbloqueo, como claves, PIN de seguridad o patrones de acceso. Existen varias opciones a disposición de los propietarios, como el restablecimiento de origen que facilita eliminar todos los archivos del dispositivo y devolverlo a su estado original. Sin embargo, este proceso conlleva la pérdida de información privada, lo que puede ser un inconveniente significativo para muchos. Es crucial considerar opciones que no eliminen los archivos, si es posible.

Particularmente para dispositivos portátiles, aplicaciones como Find My Device y Buscar mi iPhone son esenciales para la recuperación de acceso. Estas aplicaciones permiten localizar el aparato y ofrecer alternativas para desbloquearlo de manera a distancia. A mediante estas herramientas, los propietarios pueden cambiar sus claves o incluso borrar sus archivos de forma protegida si creen que el aparato ha llegado en manos no deseadas. Asegurarse de tener estas aplicaciones es una parte crucial de la seguridad de aparatos móviles.

Para quienes que emplean marcas particulares, existen opciones como Mi Unlock para teléfonos Xiaomi y ID de Oppo para aparatos Oppo, que facilitan al propietario acceder su aparato de manera protegida sin perder la data guardada. Estas aplicaciones están diseñadas para ser intuitivas y protegidas, proporcionando una opción valiosa para quienes buscan recuperar el ingreso a sus dispositivos sin tener que dificultades excesivas. La adecuada configuración de estas aplicaciones de restablecimiento no solo facilita el ingreso, sino también fortalece la protección de datos personales.

Aseguramiento de Datos Privados

La protección de información privados se ha vuelto crucial en la época digital, especial con el aumento del empleo de dispositivos móviles y ordenadores. Es esencial adoptar técnicas de autenticación como huella dactilar y identificación biométrica, que no solo brindan comodidad, sino también mejoran la protección de la data guardada en los aparatos. Estos sistemas son más complejos de vulnerar en comparación con los convencionales, como gestos de desbloqueo y código PIN.

Además, es necesario estar atento de la configuración de protección en nuestros propios aparatos. Crear claves robustas y utilizar herramientas de acceso a distancia, como Buscar mi dispositivo o Find My iPhone, puede ser crucial en la recuperación de dispositivos extraviados o sustraídos. En caso de que se dé la necesidad de recuperar información, es fundamental tener claro cómo actuar sin renunciar a perder datos valiosa, alineándose con una buena práctica de protección de datos.

Finalmente, la educación sobre protección de aparatos portátiles es fundamental. Entender los riesgos asociados al uso de aplicaciones y redes sociales, así como la importancia de mantener plataformas en su última versión, contribuye a resguardar nuestra información privada. Al utilizar métodos seguros de autenticación y ser anticipativos en la protección de datos, se puede mitigar el riesgo de acceso no autorizado y fortalecer la protección individual en el ámbito digital.

Creencias Erróneas sobre el Liberación de Teléfonos Móviles: Verdad vs Ficción

March 26, 2025 12:24 - no comments yetLa desbloqueo de aparatos electrónicos se ha transformado en un asunto de creciente atención en el mundo actual, donde la protección y el resguardo de datos personales son vitales. Sin embargo, existen diversos mitos que rodean este procedimiento, causando dudas entre los usuarios sobre de qué manera opera realmente el liberación de teléfonos, PCs y tablets. En este artículo, exploraremos las verdades y las ficciones detrás de los métodos de desbloqueo más Métodos de desbloqueo , desde el uso de patrones y códigos de seguridad incluso tecnologías más sofisticadas como el facial recognition y la huella dactilar.

A medida que las innovaciones avanza, también lo hacen las herramientas disponibles para el liberación de dispositivos. Herramientas como Find My Device y Buscar mi iPhone ofrecen soluciones para recuperar el ingreso, mientras tanto otros métodos como el restablecimiento de fábrica pueden resultar en la pérdida de información importante. Proteger de nuestros dispositivos es fundamental, por lo que comprender los diversos métodos de liberación y sus implicaciones es fundamental. Acompáñanos en este viaje para distinguir los conceptos erróneos de la realidad en el emocionante campo del desbloqueo de dispositivos.

Formas Habituales de Acceso

El desbloqueo de celulares, PCs y tabletas se puede realizar a través de diferentes sistemas que aseguran el ingreso a los dispositivos. Uno de los más empleados es el patrón de acceso, que usualmente consiste en trazar una forma en la pantalla. Este sistema es popular por su velocidad y simplicidad de utilización, si bien también ofrece retos en términos de seguridad si el dibujo se vuelve previsible.

Un método habitual es el empleo de un número de identificación personal de protección o una clave de acceso. Estos sistemas brindan un nivel adicional de seguridad, puesto que requieren la entrada de un número numérico o alfanumérico. Sin embargo, son menos convenientes para el usuario en comparación con el desbloqueo utilizando huella dactilar o reconocimiento facial, que facilitan un acceso casi instantáneo con tan solo un toque o una mirada.

Adicionalmente, existen herramientas de desbloqueo a distancia como Buscar mi dispositivo y Buscar mi iPhone, que asisten a restaurar el acceso a los aparatos en caso de extraviado o inaccesibilidad. Estas aplicaciones no solo dejan acceder el aparato, sino que también brindan funciones extra como seguimiento y ubicación. Es esencial tener en cuenta la seguridad de los información personales al usar estas opciones, dado que pueden requerir la ajuste de seguridad adecuada para prevenir invasiones.

Protección y Protección de Información

La protección de los aparatos móviles es un aspecto esencial en la vida digital presente. Desbloqueo sin borrar datos la en aumento volumen de datos personal que almacenamos en nuestros teléfonos móviles, tabletas y ordenadores, proteger estos archivos es de máxima importancia. Utilizar bloqueos de pantalla como dibujo, números identificativos y contraseñas es una inicial línea de protección, pero es crucial sumarlos con métodos adicionales de protección, como la biometría y el reconocimiento facial. Estas innovaciones no solo simplifican el ingreso, sino que también incrementan la seguridad ante accesos no autorizados.

Los sistemas de desbloqueo a distancia, como Buscar mi dispositivo o Find My iPhone, proporcionan funciones útiles en caso de un dispositivo se extraviado o sea sustraído. A través de estas herramientas, los propietarios pueden localizar su aparato, inhibirlo si es requerido, o incluso borrar su información para proteger datos sensible. Sin embargo, hay que tener en cuenta que el reset de fábrica y la restauración de clave pueden ocasionar en la pérdida de información si no se respaldan correctamente.

La configuración de seguridad de seguridad es otra área importante a considerar. Los personas deben estar conscientes sobre las diferentes opciones disponibles y elegir aquellas que se adapten a sus necesidades específicas. También es esencial revisar las configuraciones relacionadas con la seguridad de información personales en servicios como almacenamiento en la nube y servicios similares, para garantizar de que su datos esté adecuadamente protegida y solo disponible para ellos. Implementar acciones de seguridad apropiadas no solo contribuye a evitar el acceso indebido, sino que también contribuye a la tranquilidad de los usuarios.

Acceso Remoto A Distancia y Herramientas

El acceso remoto se ha convertido en una solución común para las personas que han olvidado sus credenciales de entrada. Recursos como Buscar Mi Dispositivo y Find My iPhone permiten a los usuarios restablecer el control a sus aparatos a través de internet, solo y si estén activado el sistema de localización. Estas plataformas no solo asisten a desbloquear dispositivos móviles, sino que también ofrecen opciones para proteger la información personal, como eliminar datos de forma a distancia en caso de furtividad o pérdida.

Fuera de estas opciones nativas, existen aplicaciones de fuentes externas que facilitan el proceso de desbloqueo. Mi Unlock y Oppo ID son muestras de opciones particulares para algunas marcas que permiten realizar accesos de manera rápida. Estas soluciones proporcionan un camino seguro para desbloquear a los aparatos sin tener que pasar por un difícil sistema de restablecimiento de fábrica, que a frecuentemente resulta en la eliminación de información valiosa.

Sin embargo, es crucial tener en cuenta la protección de nuestros información personales al utilizar cualquier método de acceso a distancia. Cada una opción tiene sus propias ajustes de seguridad y requisitos. Por lo tanto, es crucial informarse sobre las peculiaridades y mecanismos de protección que brindan, asegurando así el proceso de desbloquear un dispositivo no comprometa la integridad de la data almacenada.

Reinicio de Plantilla: Pros y Contras

El reinicio de plantilla es una opción frecuente para resolver incidencias en teléfonos móviles, computadoras y tablets. Uno de los principales beneficios de este proceso es la eliminación de fallos y defectos que pueden afectar el rendimiento del dispositivo. Al regresar el dispositivo a su ajuste predeterminado, se pueden quitar virus, aplicaciones problemáticas y otros problemas que podrían acelerar su funcionamiento. Adicionalmente, al realizar este proceso, se libera capacidad en la memoria, lo que puede resultar en un equipamiento más ágil y con un mejor desempeño total.

No obstante, un considerable inconveniente del restablecimiento de plantilla es la eliminación de datos personales. Al realizar este proceso, todos los documentos, configuraciones y apps almacenadas en el dispositivo se borran, lo que podría llevar a la pérdida irreversible de fotografías, números de teléfono y archivos importantes. Es fundamental efectuar una copia de seguridad de toda la data relevante antes de proceder, ya que, sin contar con ella, cualquier dato no guardado se desaparecerá permanentemente.

Adicionalmente, es importante considerar que, si bien el restablecimiento de plantilla puede resolver problemas tecnológicos, no asegura que el aparato esté completamente libre de problemas futuros. Existen casos en los que fallas de equipamiento pueden continuar impactando el rendimiento del equipo. Por lo cual, si bien es una opción valiosa en el arsenal de técnicas de resolución, es fundamental saber cuando y cómo utilizarla de forma correcta, considerando siempre en consideración las consecuencias que conlleva.

Mitos Frecuentes acerca del Desbloqueo de Dispositivos

Uno de los mitos más populares sobre desbloqueo de celulares es que todo método de liberación en todos los casos resulta en la pérdida total de datos. Si bien ciertas estrategias, como el reinicio de fábrica, requieren borrar datos, hay varios métodos de desbloqueo que permiten ingresar al dispositivo sin perder información. Programas de liberación remoto, tales como Find My Device o Find My iPhone, son capaces de ser empleadas para recuperar el acceso sin perjudicar la información privada almacenada.

Otro mito común es que el liberación de dispositivos es un método ilegal o poco ético. En efecto, muchos de estos métodos son completamente legales y están diseñados para ayudar a los usuarios que han olvidado su código de seguridad o dibujo de desbloqueo. La protección de información personales es fundamental, y los creadores han implementado diversas herramientas, como las opciones de reconocimiento virtual y biométrica, para ofrecer protección mientras facilitan opciones de recuperación autorizadas.

Finalmente, hay la idea de que los candados de acceso son impenetrables y que no hay manera de ingresar a un aparato si se olvida la clave de ingreso. Esta idea no es completamente cierta. Hay múltiples métodos y programas, tales como Mi Unlock y Oppo ID, que permiten a los propietarios de dispositivos obtener de nuevo el control. Sin embargo, es importante que los propietarios sepan las consecuencias de seguridad y confidencialidad previo a intentar cualquier método de desbloqueo.